翻转大师免安装绿色版

518M · 2025-11-07

alixixi 11 月 7 日消息,科技媒体 PCWorld 昨日(11 月 6 日)发布博文,报道称安全网站 Have I Been Pwned 运营者 Troy Hunt 近期宣布,其数据库新增了一批惊人的泄露数据,涉及约 20 亿个独立邮箱地址和 13 亿个独立密码。

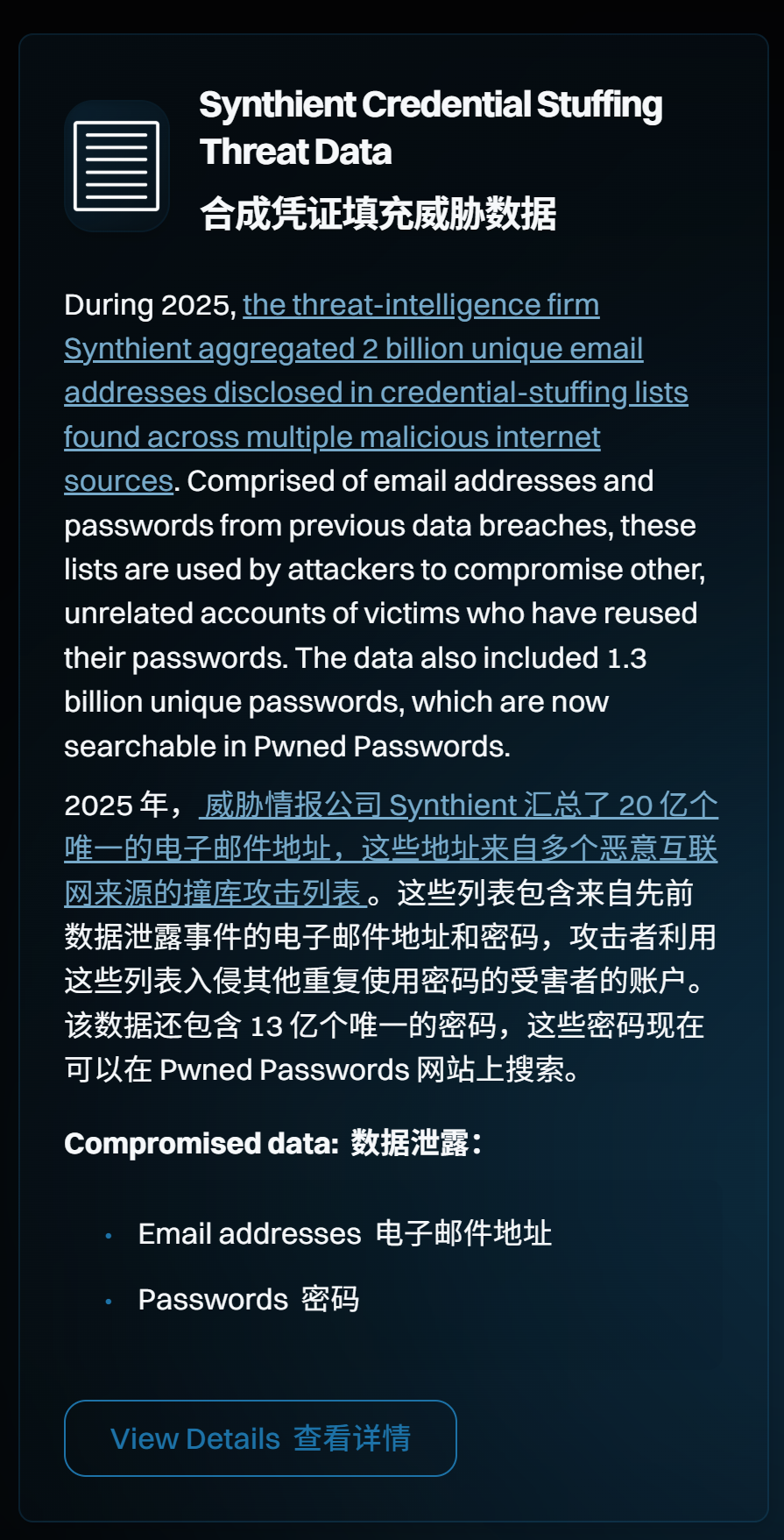

alixixi援引博文介绍,这批数据由安全公司 Synthient 汇总,从多个恶意列表、公共网络资源乃至 Telegram 群组中收集,Have I Been Pwned 网站经过处理后,收录了由“信息窃取软件”截获且不重复的用户凭证组合。

为验证这批海量数据的准确性,Troy Hunt 进行了一系列核查。首先,他尝试输入自己的信息,结果意外地找到了一个自己在上世纪 90 年代确实使用过的旧邮箱地址及关联密码。

随后,他还联系了部分订阅其邮件列表的关注者协助验证。反馈证实,这批数据构成复杂,其来源广泛且时间跨度极大,既有几十年前的陈旧密码,也包含了部分用户仍在使用的最新账户凭证。

该媒体指出这些看似过时的数据,在黑客手中依然是极具威胁的武器。他们常利用一种名为“撞库攻击”的技术,即使用已泄露的用户名和密码,在不同网站上批量尝试登录。

由于许多用户习惯在多个平台设置相同或相似的密码,这种攻击方法的成功率不容小觑。因此,无论泄露的数据多么久远,只要用户没有更改密码的习惯,其账户就随时可能被攻破。

为了帮助用户自查,Hunt 已将这批超过 10 亿的新密码全部上传至其“Pwned Passwords”数据库。用户可以在该页面输入自己正在使用或曾使用过的密码,查询其是否已在泄露事件中曝光。

值得注意的是,此项查询是匿名的,数据库仅存储密码本身,不关联任何邮箱地址,目的纯粹是为了评估密码本身的安全性,而非追踪特定用户。

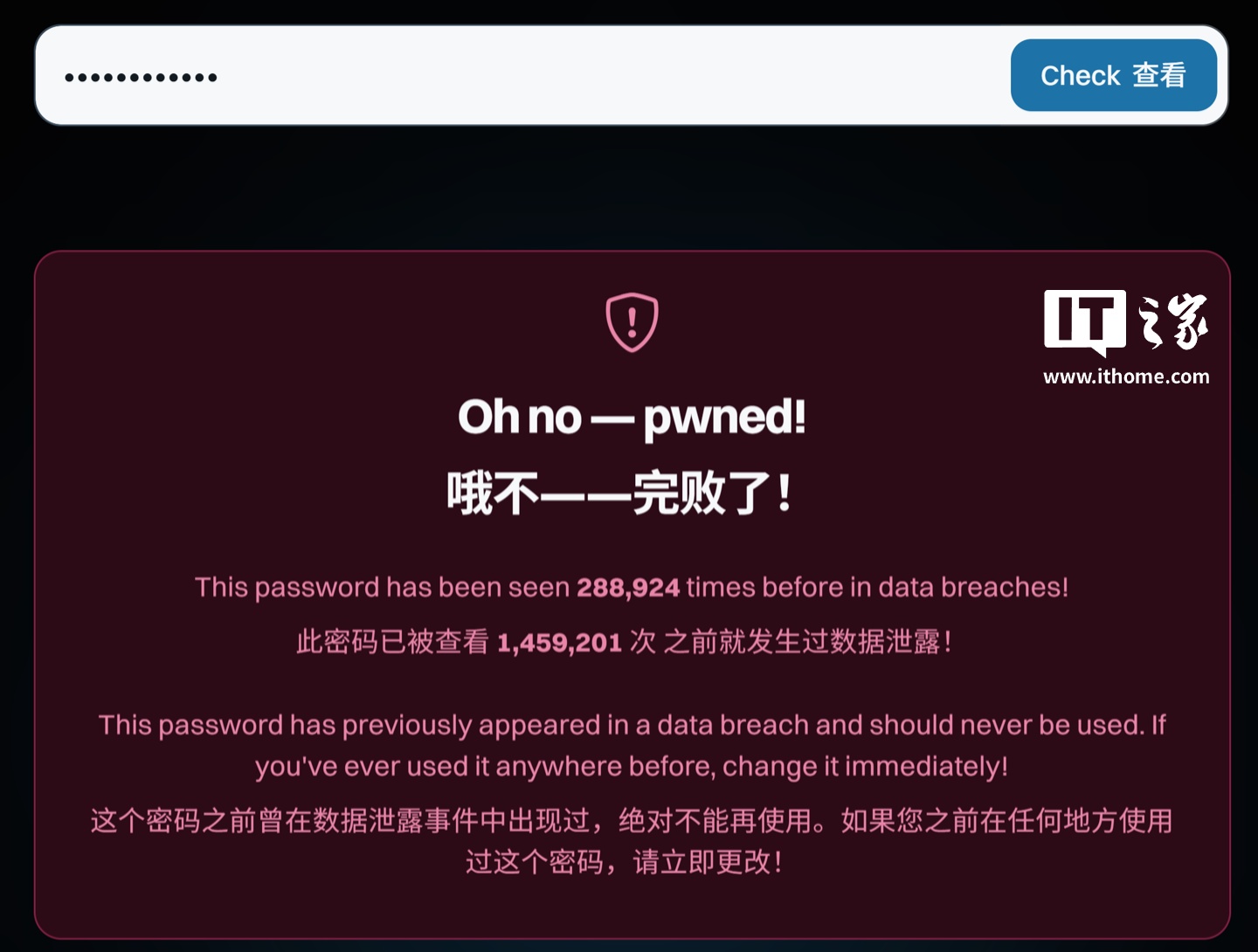

Hunt 强调,如果你的一个常用密码(如“Password123!”)出现在泄露库中,即使它最初是从别人账户泄露的,也证明这个密码模式容易被预测和破解,你应当立即弃用。如果一个你自认为独一无二的强密码出现在库中,那它极有可能就是你自己的账户信息已遭泄露。

alixixi测试“Password123!”密码,显示结果如下:

518M · 2025-11-07

2.2G · 2025-11-07

2.03G · 2025-11-07